Sécurité informatique et Malwares - Attaques, menaces et contre-mesures. Coffret en 2 volumes : Sécurité informatique - Ethical Hacking ; Sécurité informatique et Malwares - Analyse des menaces et mise en oeuvre des contre-mesures, 3e édition

Rédacteurs

Dossiers

Peuples et civilisations : histoires en majuscule

Les Magyars sont-ils les descendants d’Attila ? Napoléon est-il le descendant d’Apollon ? Le récit des peuples et des civilisations se construit sur des mythes fédérateurs et galvanisants. L’Histoire c’est autre chose : c’est le « Je me souviens » du groupe. Comme tous retours vers le passé, c’est autant une nécessité qu’un danger. Comment raconter l’Histoire de Venise ou de l’armée italienne ? À travers ses hauts faits ou la réalité quotidienne ? Tous ces historiens nous éclairent grâce à un patient et rigoureux travail dans les sources.

Les mots en boite : le livre et ses secrets de cuisine

Capter l’information au mieux, donner la parole aux professionnels, de sorte qu’ils puissent raconter, expliquer, commenter : voilà tout l’enjeu de cette nouvelle émission. Dans la lignée des podcasts réunissant interviews ou chroniques d’albums jeunesse, avec Vois Lis Voix Là, ActuaLitté poursuit son exploration des territoires médiatiques avec la voix. Les Mots en boîte.

En 2024, Montmorillon met Cécile Coulon et Timothée de Fombelle à l'honneur

Le Festival du livre de Montmorillon fait son retour du 7 au 9 juin 2024. Depuis plus de 30 ans, le Festival du Livre invite personnalités du monde littéraire, lecteurs avertis et amateurs de tout âge et de tout milieu dans cette charmante ville de la Vienne pour trois jours consacrés à la littérature d’ici et d’ailleurs.

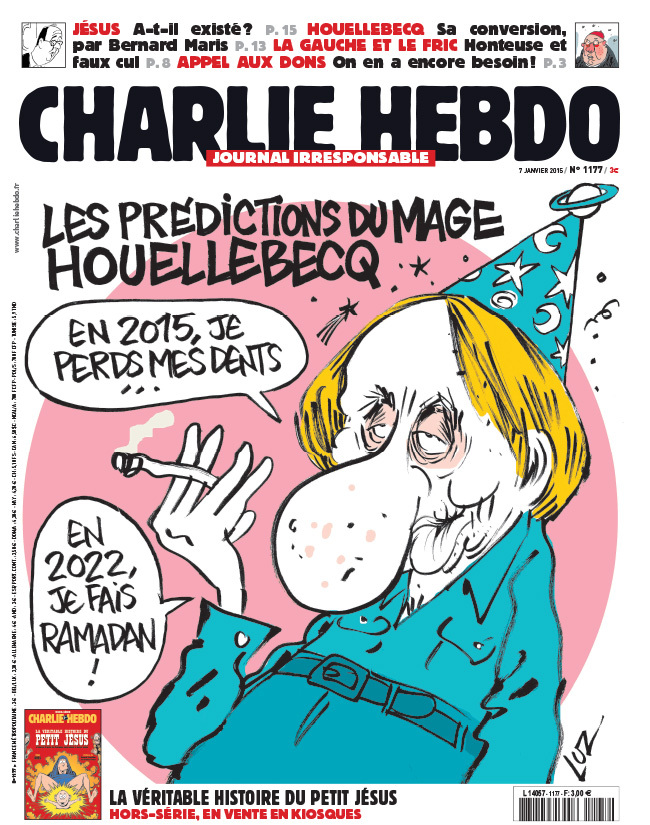

Essai littéraire : interroger le monde, en écrivain et écrivant

Il n’y a – fort heureusement – pas que la littérature dans la vie : on trouve des essais aussi. Des ouvrages qui pensent la société, s'appuyant sur les théories de la sociologie, de la philosophie, sur l'Histoire, l'ethnologie ou encore la psychanalyse, ils explorent un sujet avec une approche bien spécifique. Que serait Don Quichotte sans Lydie Salvayre pour redonner une énième vie à l'Hidalgo ?

Livres et jeux éducatifs : My Bulle Toys, un libraire en Floride

La librairie My Bulle Toys, située près de Miami, propose une sélection de livres et de jeux éducatifs pour enfants en français. Nicolas Pacaud, le propriétaire de la librairie, a choisi d'ouvrir cette boutique en raison de sa passion pour la littérature jeunesse et les jouets pour enfants.

En route pour l'aventure : des livres pour voyager et s'évader

Sur terre et sur les mers, à la découverte d’horizons inconnus, voici une liste de livres qui vous embarquent vers des destinations folles. Ce sont des récits de voyage, des essais, des textes empreints de poésie, ou des biographies d’aventuriers, comme autant de panoramas de la splendeur de notre planète.

Extraits

Sécurité

Sécurité informatique et Malwares - Attaques, menaces et contre-mesures. Coffret en 2 volumes : Sécurité informatique - Ethical Hacking ; Sécurité informatique et Malwares - Analyse des menaces et mise en oeuvre des contre-mesures, 3e édition

02/2023

Informatique

Sécurité informatique et Malwares. Analyse des menaces et mise en oeuvre des contre-mesures, 3e édition

11/2019

Informatique

Hacking et contre-hacking. La sécurité informatique

06/2019

Informatique

Tout sur la sécurité informatique. 5e édition

03/2020

Informatique

La sécurité informatique

11/2011

Sécurité

Sécurité internet & informatique

01/2022

-736b8aa9-1b74-4027-b7b3-3f9f0c50c58e.png)

-891ea277-a5ea-4222-a96b-254b94bf9492.png)