Sécurité informatique et Malwares - Attaques, menaces et contre-mesures. Coffret en 2 volumes : Sécurité informatique - Ethical Hacking

Extraits

Informatique

Mes premiers pas en informatique

01/2014

Code de la route

Communication et sécurité routière

10/2021

Sociologie

Marocaines et Sécurité Sociale

01/1992

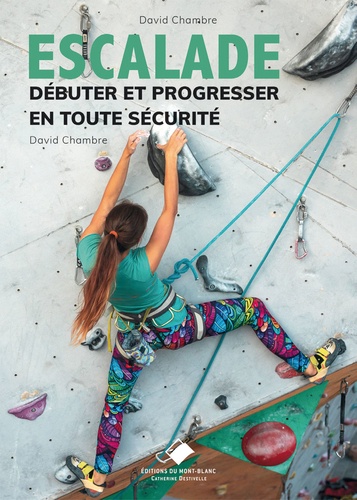

Technique et entraînement

Escalade, débuter et progresser en toute sécurité

11/2023

Mathématiques Ecoles de commer

Mathémathiques approfondies et Informatique. Première année

06/2021

Mathématiques Ecoles de commer

Mathématiques appliquées et informatique. Première année

05/2021

Informatique

Informatique Prépas scientifiques. Méthodes et exercices

07/2020

Pédagogie

Informatique et enseignement. Progrès ou évolution ?

04/2022

Informatique

GLPI. Coffrets de 2 livres, Gérez votre parc informatique et vos incidents

04/2019

Mathématiques pour l'informati

ECG 2 - Mathématiques appliquées, informatique. Questions et méthodes

06/2022

Mathématiques Prépas

ECG 2 - Mathématiques approfondies, Informatique. Questions et méthodes

07/2022

Informatique

Informatique industrielle et réseaux en 20 fiches. 2e édition

03/2016

Livres-jeux

L'informatique simplement. Initiation à la pensée informatique

05/2021

Policiers

Sécurité

06/2018

Pléiades

Romans et récits. Coffret en 2 volumes

03/2009

Mathématiques

Maths et informatique BCPST 2. Méthodes et exercices, 4e édition

08/2019

Mathématiques pour l'informati

Maths et informatique BCPST 2. Méthodes et exercices, 2e édition

06/2022

Géopolitique

Sécurité Globale 2023 : Islamisme asiatique, sociologie, menaces asymétriques

03/2023

Sciences politiques

Sécurité alternative : une réponse aux futures menaces ? Entretiens

04/2014

Actualité et médias

L'imposture informatique

10/2001

Sociologie

La bombe informatique

09/1998

Programmation

Informatique. 2e édition

03/2023

Communication - Médias

Le totalitarisme informatique

02/2024

Informatique

Réseaux informatiques. Notions fondamentales (protocoles, architectures, réseaux sans fil, virtualisation, sécurité, IPv6...), 8e édition

11/2019

Mathématiques

Informatique Mathématique. Une photographie en 2019

03/2019

Mathématiques pour l'informati

Informatique mathématique. Une photographie en 2022

06/2022

Actualité et médias

Sécurité : la gauche contre le peuple

03/2002

Droit

Sécurité et accessibilité des bâtiments

11/2019

Sciences politiques

Renseignement et sécurité. 2e édition

09/2019

Droit

Sécurité intérieure : proximité et globalité

09/2019