Sécurité des Systèmes d'Information - Coffret de 2 livres : Protection des données et ISO 27001

Extraits

Sécurité

Sécurité des Systèmes d'Information - Coffret de 2 livres : Protection des données et ISO 27001

04/2022

Systèmes d'informations

Système d'information. Coffret en 2 volumes : Pilotage et sécurité (ISO 27001)

02/2022

Informatique

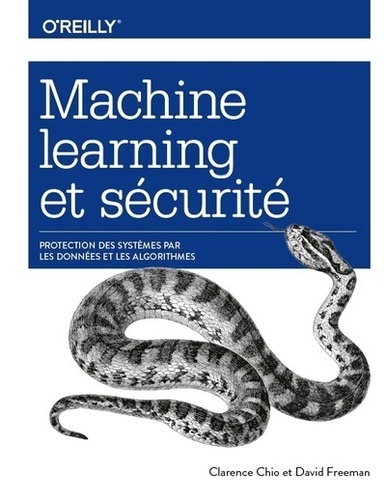

Machine learning et securité. Protection des systèmes par les données et les algorithmes

02/2019

Systèmes d'informations

10 clés pour la sécurité de l'information. ISO/IEC 27001:2022, 3e édition

07/2023

Sécurité

Protection des données personnelles et Cybersécurité

10/2023

Gestion des ressources humaine

SIRH. Des systèmes d'information au système de management des RH, 4e édition

04/2021

Sécurité

Management de la sécurité de l'information et ISO 27001. Principes et mise en oeuvre de la gouvernance

03/2021

Informatique

La protection des données personnelles

01/2021

Gestion

ISO 37001, Systèmes de management anti-corruption

05/2019

Droit international privé

Des brevets en droit congolais. Recherche d'informations et systèmes juridiques de leur protection

09/2023

Droit informatique

La protection des données personnelles. 2e édition

09/2023

rgpd

Droit et protection des données à caractère personnel

12/2022

Littérature française

Mise en oeuvre d'un systEme de management de la sEcuritE des donnEes. Cas de Saphirv3

01/2022

Gestion

Management des systèmes d'information et de la transformation digitale

09/2018

Informatique

Sécurité matérielle des systèmes. Vulnérabilité des processeurs et techniques d'exploitation

03/2019

Base de données

Protection des données de l'entreprise. Mise en oeuvre de la disponibilité et de la résilience des données

05/2021

Gestion

SIRH. Système d'information des ressources humaines

04/2010

Sociologie

Analyse des données du système prostitutionnel

01/2023

rgpd

Protection des données personnelles. Recueil de textes, 2e édition

07/2022

Management

Systèmes d'information et management

Informatique

Les référentiels du système d'information. Données de référence et architecture d'entreprise

07/2013

DSCG5 Management des systèmes

Management des systèmes d'information DSCG 5. Manuel et applications

06/2022

Droit

Code de la protection des données personnelles. Edition 2023

Multimédia

Code de la protection des données personnelles. Edition 2024

Livres 3 ans et +

Yôsei, le coffret des fées. Coffret 2 livres

10/2014

Droit

Les nouvelles frontières numériques. RGPD et politiques de protection des données

03/2019

Comptabilité

Management des systèmes d'information DSCG 5. Manuel + applications

Comptabilité

Management des systèmes d'information DSCG 5. Tout-en-un

11/2019

Droit informatique

Fiches de Droit du traitement et de la protection des données personnelles

03/2022

Informatique

La cybersécurité et les décideurs. Sécurité des données et confiance numérique

11/2019