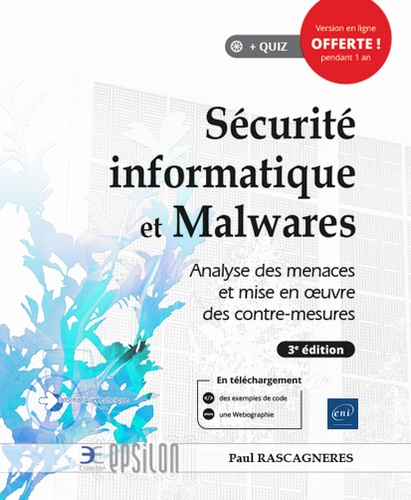

Sécurité informatique et Malwares. Analyse des menaces et mise en oeuvre des contre-mesures, 3e édition

Rédacteurs

Dossiers

Les mots en boite : le livre et ses secrets de cuisine

Capter l’information au mieux, donner la parole aux professionnels, de sorte qu’ils puissent raconter, expliquer, commenter : voilà tout l’enjeu de cette nouvelle émission. Dans la lignée des podcasts réunissant interviews ou chroniques d’albums jeunesse, avec Vois Lis Voix Là, ActuaLitté poursuit son exploration des territoires médiatiques avec la voix. Les Mots en boîte.

Peuples et civilisations : histoires en majuscule

Les Magyars sont-ils les descendants d’Attila ? Napoléon est-il le descendant d’Apollon ? Le récit des peuples et des civilisations se construit sur des mythes fédérateurs et galvanisants. L’Histoire c’est autre chose : c’est le « Je me souviens » du groupe. Comme tous retours vers le passé, c’est autant une nécessité qu’un danger. Comment raconter l’Histoire de Venise ou de l’armée italienne ? À travers ses hauts faits ou la réalité quotidienne ? Tous ces historiens nous éclairent grâce à un patient et rigoureux travail dans les sources.

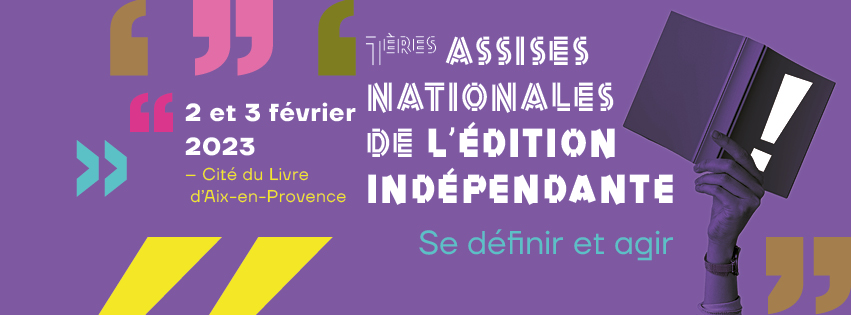

Assises nationales de l'édition indépendante : se définir et agir

Dans la droite ligne de son objet, la Fédération organise, en collaboration avec l’Agence régionale du Livre Provence-Alpes-Côte d’Azur, ses premières Assises nationales les jeudi 2 et vendredi 3 février 2023 à Aix-en-Provence. ActuaLitté, partenaire de l'événement, propose de retrouver dans ce dossier tous les articles, interviews et reportages en amont de la manifestation. Et durant ces deux journées, podcasts et témoignages seront diffusés en temps réel.

Procès Internet Archive : l'édition contre le prêt numérique contrôlé

En juin 2020, quatre groupes d'édition, Hachette, HarperCollins, Wiley et Penguin Random House, portent plainte contre la plateforme patrimoniale Internet Archive, l'accusant de « violation massive du copyright ». En cause, la bibliothèque d'urgence mise en place par le site à l'occasion de la pandémie du coronavirus.

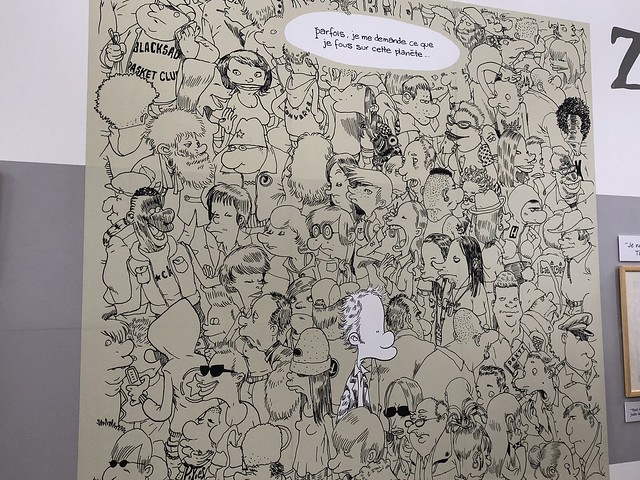

Comics et super héros : Marvel, pilier historique de l'édition

Marvel : un nom qui incarne à lui seul le concept de super héros. Créée en 1939, la maison d’édition a connu plusieurs identités avant de devenir le groupe multimédia que l’on connaît aujourd’hui. D’abord Timely Comics, puis Atlas Comics, Marvel prend ce nom au début des années 1960, une décennie décisive dans l’histoire de la bande dessinée américaine…

Pass Culture : l'accès aux oeuvres et aux loisirs pour les jeunes

Proposition culturelle centrale du programme culturel du candidat Emmanuel Macron au cours de la campagne de 2017, le Pass Culture se présentait comme l'opportunité, pour les jeunes de 18 ans, de se saisir de leur citoyenneté et de leur liberté pour découvrir la richesse culturelle de leur territoire, ainsi que la diversité de la production culturelle. Ce sont ainsi 500 € qui seront « offerts » à chaque jeune, le jour de ses 18 ans, et qu'il pourra utiliser à travers une application conçue sur mesure pour le Pass Culture.

Extraits

Informatique

Sécurité informatique et Malwares. Analyse des menaces et mise en oeuvre des contre-mesures, 3e édition

11/2019

Sécurité

Sécurité informatique et Malwares - Attaques, menaces et contre-mesures. Coffret en 2 volumes : Sécurité informatique - Ethical Hacking ; Sécurité informatique et Malwares - Analyse des menaces et mise en oeuvre des contre-mesures, 3e édition

02/2023

Informatique

Hacking et contre-hacking. La sécurité informatique

06/2019

Sécurité

Cybersécurité et Malwares. Détection, analyse et Threat Intelligence, 4e édition

12/2022

Informatique

Sécurité des réseaux informatiques

01/2019

Technologies

Construire en pisé. Prescriptions de dimensionnement et de mise en oeuvre

01/2021

-8525bf58-4e59-4768-b124-5f064ee29ad4.png)

-891ea277-a5ea-4222-a96b-254b94bf9492.png)

-736b8aa9-1b74-4027-b7b3-3f9f0c50c58e.png)